CVE-2025-7503高危漏洞(CVSS 10):热门IP摄像头被曝隐藏后门,黑客可获取Root权限

转载-侵删

发布时间:2025-07-15 10:50:17

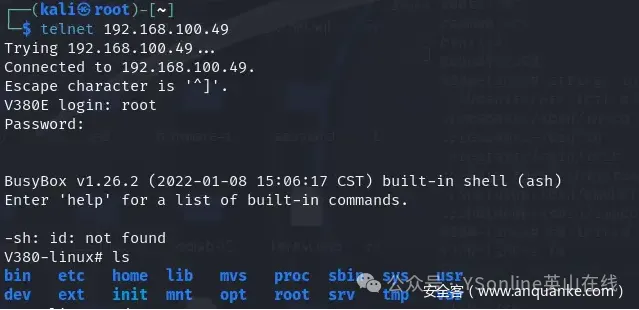

该漏洞存在于摄像头使用的固件版本(AppFHE1_V1.0.6.0)、内核版本(KerFHE1_PTZ_WIFI_V3.1.1)以及硬件版本(HwFHE1_WF6_PTZ_WIFI_20201218)中。设备默认开放了 Telnet 服务(端口 23),但: 更严重的是,攻击者可使用硬编码的默认凭据连接该 Telnet 服务,并直接获取 root shell 权限。正如漏洞描述所警示的那样:“攻击者只需拥有网络访问权限,即可使用默认凭据认证并获得设备的 Root 级命令行访问。” 研究人员尝试联系厂商但未获得回应,且厂商未发布任何补丁或安全通告。报告指出:“设备不提供关闭 Telnet 的选项,用户界面中也没有相关配置。”也无法修改或删除默认凭据。 通过 Root 访问权限,攻击者可执行包括但不限于以下恶意操作: CVE-2025-7503 所揭示的问题不仅限于该型号摄像头,它反映出廉价 OEM 物联网设备中普遍存在的“默认不安全”和“隐藏功能”问题。 报告进一步指出:“Root shell 权限意味着攻击者可以完全控制设备,包括文件系统、网络配置和摄像头数据流。”在企业、校园、公共场所等大规模部署场景中,该漏洞甚至可能被用作渗透网络内部的跳板。 尽管目前厂商尚未发布修复方案,受影响用户可采取以下防御措施以降低风险: 该事件再次提醒我们:在部署 IoT 设备时,安全性必须优先考虑,尤其是在缺乏透明度和安全更新机制的情况下。

一个编号为 CVE-2025-7503 的严重漏洞近日被披露,影响由深圳联点通信技术有限公司生产的一款热门 IP 摄像头。该漏洞的 CVSSv4 评分高达满分 10.0,攻击者可通过固件中预留的 Telnet 后门服务获取设备的 Root 权限,对用户隐私和系统安全构成极大威胁。

京公网安备11010102000001号

京公网安备11010102000001号